پروژه امنیت دیجیتالی

فهرست مطالب

?- مقدمه

?-?امضای دیجیتال و امنیت دیجیتالی چیست ?

?-?گواهینامه دیجیتالی چیست و چرا ما به یکی نیاز داریم ?

?-?ثبت نام برای یک گواهینامه دیجیتالی ?

?-?پخش کردن گواهینامه دیجیتالی ?

?-?انواع مختلف گواهینامه دیجیتالی ?

?-?سطوح مختلف گواهینامه های الکترونیکی ?

?-? امضای دیجیتالی از دید برنامه نویسی ?

?-?چگونه یک امضای دیجیتالی درست کنیم ?

?-?نحوه عملکرد یک امضای دیجیتال ??

?-?نحوه ایجاد و استفاده از کلید ها ??

?-??حملات ممکن علیه امضاء های دیجیتالی ??

?-??مرکز صدور گواهینامه چیست ??

?-?? رمزنگاری چیست ??

?-??اهداف CA ??

?-??نکاتی در مورد گواهینامه ها ??

?-??تشخیص هویت از طریق امضای دیجیتالی ??

?-??امضای دیجتالی زیربنای امنیت تبادلات الکترونیکی ??

?-??گفتگو با دبیر کمیته IT دفتر مطالعات فناوری ریاست جمهوری ??

?- SSL چیست؟

?-? InstantSSL چیست ??

?-? تکنولوژی پیشرفته تائید کردن (Authentication ??

?-? دسترسی آنلاین به پروفایل تجاری تان ??

?- مفاهیم رمز گذاری

?-? معرفی و اصطلاحات ??

?-? معرفی الگوریتمهای رمزنگاری ??

?-? رمزنگاری کلید – عمومی ??

?-? مقدار Hash ??

?-? آیا شما معتبر هستید ؟ ??

?-? سیستمهای کلید متقارن ??

?-? سیستمهای کلید نامتقارن ??

?- ساختار و روند آغازین پایه گذاری یک ارتباط امن

?-? پروتکل های مشابه ??

?- مفهوم گواهینامه در پروتکل SSL

?-? مراکز صدور گواهینامه ??

?-? مراحل کلی برقراری و ایجاد ارتباط امن در وب ??

?-? نکاتی در مورد گواهینامه ها ??

?-? تشخیص هویت ??

? – مشکلات و معایب SSL

?-? مشکل امنیتی در SSL ??

?-? مشکلات تجارت الکترونیکی در ایران ??

ضمیمه ?: پیاده سازی SSL در Windows ???? Server ??

ضمیمه ?: پراکسی (Proxy ??

واژه نامه ??

فهرست منابع ??

پرسشنامه انگیزش شغلی از دیدگاه کارکنان (هاکمن و اولدهام)

- پرسشنامه

- عنوان کامل: پرسشنامه انگیزش شغل از دیدگاه کارکنان هاکمن و اولدهام

- دسته: مدیریت

- فرمت فایل: WORD (قابل ویرایش)

- تعداد سوالات: 15

- تعداد صفحات: 6

- منابع: دارد

مقیاس پرسشنامه

این پرسشنامه بر اساس مقیاس لیکرت 7 گزینه ای (کاملا مخالفم، 1؛ مخالفم، 2؛ نه موافقم نه مخالف، 3؛موافقم، 4؛ کاملا موافقم؛5) می باشد.

تعریف مفهومی متغیر پرسشنامه

مدل های اخیر از غنی سازی شغلی به وسیله هاکمن و اولدهام پیشنهاد شده است (1980). آنها پنج هسته اصلی ابعاد کار را شناسایی کرده اند تنوع مهارت، هویت شغل، اهمیت شغل، استقلال و بازخورد.

1.تنوع مهارت: تنوع مهارت به گسترش نیازهای شغلی کارمندی که از استعداد ها یا مهارت های متعدد به منظور انجام موفق شغل استفاده می کند اشاره دارد. سئوالات 1و 6 و 11

2.هویت شغل: هویت شغل یعنی اینکه کارکنان بتوانند کار مشخصی را انجام دهند. با مواد خام یا اطلاعات شروع کنند و با محصولی که برای استفاده توسط یک مشتری یا فرد دیگر و یا گروهی از در شرکت آماده شده است، کار را خاتمه دهند. سئوالات 2 و 7 و 12

3.اهمیت شغل: اهمیت شغل به تماس (برخوردی) که کار یک نفر با دیگر افراد، اشاره می نماید، وقتی شغل یک نفر دارای اهمیت است که، آنچه را که او انجام می دهد، عملکرد موفقیت آمیزتری را نسبت به دیگر شغلها در شرکت به همراه داشته باشد. سئوالات 3 و 8 و 13

4.استقلال: شغلی دارای استقلال با می باشد که دارای آزادی در تصمیم گیری، استقلال از سرپرست، روش های فهرست بندی وظایف شغلی و نحوه اجرای شغل باشد. سئوالات 4 و 9 و 14

5.بازخورد شغل: بازخورد به توانایی یک کارمند در گفتگو از اجرای شغلش به رسم معمول و یا اینکه، ایا شغل (وظیفه) بطور موثر انجام شده است یا خیر، اشاره دارد. (جزنی، 1388) سئوالات 5 و 10 و 15

- فرمت: zip

- حجم: 0.02 مگابایت

- شماره ثبت: 812

آموزش فوق العاده پروتوکل های شبکه و پروتکل شبکه اینترنت TCP / IP

دسته: کامپیوتر

حجم فایل: 3104 کیلوبایت

تعداد صفحه: 128

آموزش فوق العاده پروتوکل های شبکه

TCP/IP:

پروتوکل نمونه OSI که کار هفت لایه را انجام میدهد.

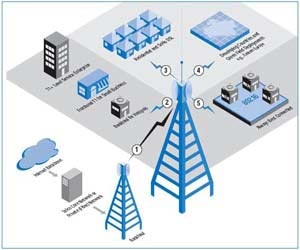

پروتکل شبکه اینترنت TCP / IP است. در شکل زیر شبکه اینترنت و NODE هایی که به آن متصل هستند میبینید.

مقایسه الگوی OSI و پروتکل TCP IP را در شکا زیر میبینید.

دولایه PHYSICAL و DATALINK در غالب HOST & NETWORK نیز مطرح هستند.

در لایه NETWORK در TCPIP پنج پروتوکل وجود دارد. همانطور که درشکل بالا میبینید.

در لایه transport دو پروتوکل طبق شکل وجود دارد.

در مدل TCP IP سه لایه بالایی OSI را در غالب یک لایه میبیند. و همه را در غالب APPLICATION در نظر میگیرد و دارای پروتوکلهای مشخص شده در شکل میباشد.

در سمت راست شکل واحد تبادل اطلاعات را در هر لایه میتوان دید.

VER: نسخه پروتوکل IP را مشخص میکند.

HLEN: طول HEADER را مشخص میکند.

SERVICE TYPE: مشخص کننده نوع سرویسی که استفاده میشود.

TOTAL LEN : مجموع طول IP را مشخص میکند.

در ردیف بعدی مربوط به شکستن PACKET ها هستند. برای اینکه اگر PACKET حجم بالایی داشته باشد آن را میشکند و در مقصد دوباره MERG میشود.

بدلیل HOST TO NETWORK که باید در اینجا حمل شودو شبکه های مختلف نیز معماری های مختلف دارندباید به PACKETهای کوچکتر شکسته شوند.)

در قسمت OFFSET محل قرار گیری PACKET شکسته شده مشخص میشود.

IDNTIFICATION: هویتی که به PACKET داده میشود مشخص میکند.

FLAG: مشخص کننده اینکه آیا شکسته شدن انجام شده یا نه.

TIME TO LIVE: در PACKET از این شمارنده استفاده میشود.

PROTOCOL: نوع پروتوکلی که اطلاعات را فرستاده مشخص میکند.

HEADER: HEADER ها را حساب میکند. اگر PACKET شکسته شودباید checksum ها محاسبه شوند. (تغییر در TTL باعث میشود که CHECKSUM تغییر کند)

IP آدرس مبدا و مقصد مشخص میشود.

OPTION: برای اطلاعات کنترلی مربوط به مسیر یابهاو مدیریتی استفاده میشود.

IP ADDRESS:

درCLASS A:

8بیت اول شماره شبکه و بقیه شماره host داخل شبکه است

در بقیه کلاسها نیز همانطور که در شکل بالا مشخص میشود. NET ID و HOST فرق میکنند.

همانطور که در شکل زیر دیده میشود آدرسها در حالت دسیمال توسط نقطه از هم جدا مبشوند.

قیمت: 12,800 تومان

امنیت شبکههای رایانهای (تحقیق)

فهرست

· اسپم

· پیشینه

· تعریف اسپم

· اسپم ایمیل

· اسپم پیامدهی آنی یا لحظه ای

· موتورهای جستجوی با اهداف اسپم (اسپم دکسینگ)

· اسپم وبلاگی

· اسپم انجمنی

· اهداف انتشار اسپم

· مناطق جغرافیایی اسپم ها

· هزینه های اسپم

· ابعاد مخرب نامه های الکترونیکی ناخواسته

· چگونگی جمع آوری آدرس های پست الکترونیکی

· شرکت های بزرگ ارسال کننده اسپم

· برخورد با اسپم

· روش هایی برای کاهش اسپم ها

· مبارزه علیه اسپم

· قانون مند کردن اسپم

· امنیت لایه های شبکه

· قانون آی پی سک

· توکن امنیتی

· امنیت نامه الکترونیکی

· کد احراز پیام

· امنیت لایه انتقال

· تعریف

· تاریخچه

· برنامه نویسی امن

· TLS ?. ?

· TLS ?. ?

· TLS ?. ?

· برنامه های کاربردی

· وب سایت ها

· تبادل کلید

· SSL

· پروتکل رکورد در SSL

· پروتکل هشدار در SSL

· ایمنی اینترنتی

· ایمنی کاربران

· ایمنی کودکان

· ایمنی اطلاعات

· رمز عبور

· بدافزار

· مقاصد

· بدافزارهای مسری: ویروس ها و کرم ها

· مخفی کارها: اسبهای تروآ، روتکیتها و بکدُورها

· دیگر بدافزارها

· جاسوس افزارها

· آگهی افزار

· جک ها

· کلک

· بارگیرها

· کلیک کننده ها

· درهای پشتی

· گذرواژه دزدها

· بهره کش ها

· کی لاگر

· برنامه های ضد بدافزار

· تور (سامانه نرم افزاری)

· تاریخچه

· طرز کار

· پل ها

· خروجی ها

· سرویس های مخفی

· رمز نگاری و امنیت

· سکوها

· جعل سامانه نام دامنه

· سیستم نام دامنه

· آلوده کردن کش سیستم نام دامنه

· انواع

· تغییرمسیر کارساز نامِ دامنه هدف

· پیشگیری و کاهش خطرات

· حمله محروم سازی از سرویس

· روش های حمله

· جریان سیل آسای ICMP

· جریان سیل آسای SYN

· حمله Teardrop

· حمله نظیر به نظیر

· حمله انکار سرویس دائمی

· حمله های توزیع شده

· حمله جعل شده/منعکس شده

· اجرای حمله انکار سرویس

· مدیریت یا اداره حمله

· دیوار آتش

· سوئیچ ها

· روترها

· سیاه چاله و گودال

· Backscatter

· امکانات

· انواع

· سرویس دهنده پروکسی

· ویروس رایانه ای

· تعریف ویروس

· تاریخچه

· میزبان ویروس

· عملکرد ویروس

· انواع ویروس ها

· نشانه های وجود ویروس

· هارت بلید

· تاریخچه

· آسیب شناسی

· عکس العمل ها

· تأیید هویت پست الکترونیکی

· پی جی پی (نرم افزار)

· روش رمزگذاری و رمزگشایی نرم افزار پی جی پی

· کارکرد

· فیلترینگ اسپم بیزی

· قضیه بیز

· فرایند

· چگونگی رفتار با کلمات کمیاب

· روش های ترکیبی

· اشکال ها

· کاربردهای عمومی فیلترینگ بیزی

· کلیدهای دامنه

· ادبلاک

· تحلیل گرهای شبکه

· Ping

· Tcpdump

· تاریخچه

· کارکرد

· نیازمندی ها

· Traceroute

· نحوه عملکرد داخلی

· کاربردها

· مسایل امنیتی

· رمزنگاری

· تاریخچه

· توضیحات کارکرد

· کلیات

· تولید کلید

· باز کردن پیام

· اس اچ ای-?

· تابع درهم سازی SHA-?

· کاربردها

· صحت داده

· الگوریتم کلید متقارن

· انواع الگوریتم کلید متقارن

· پیاده سازی

· ساختار رمزهای متقارن

· امنیت رمزنگاری متقارن

· نسل های کلید

· رمزنگاری دوجانبه

· شبکه جانشینی جایگشت

· مدهای کاری رمزهای قطعه ای

· بردار مقداردهی اولیه

· افزونگی گذاری

· رمزنامه الکترونیکی

· مدهای دیگری به جز ای سی بی

· زنجیره رمز-قطعه

· انتشار زنجیری رمز-قطعه (PCBC)

· بازخورد رمز (CFB)

· مولد امن اعداد شبه تصادفی در رمزنگاری

· ویژگی های مورد نیاز

· تاریخچه

· طراحی

· طراحی بر پایه اصول رمزنگاری

· عملکرد امنیتی رایانه

· آسیب پذیری (رایانه)

· کرم رایانه ای

· عملکر کرم کامفیلتر

· تاریخچه

· تست نفوذپذیری

· ایمنی حافظه

· انواع خطاهای حافظه

· تزریق به پایگاه داده

· پیاده سازی فنی

· تزریق SQL سطح دوم

· اجرا در سطح برنامه نویسی

· Escaping

· بررسی الگو

· مجوزهای پایگاه داده

· هک

· تاریخچه

· در اصطلاح

· در ادبیات

· رخنه گرهای کلاه سفید

· رخنه گرهای کلاه سیاه

· رخنه گران کلاه خاکستری

· رخنه گرهای کلاه صورتی

· ارتش سایبری ایران

· تاریخچه

· ساختار گروه

· گروه اول

· گروه دوم

· گروه سوم

· گروه چهارم

· امنیت رایانه ای

· سیستم عامل

· رخنه گر

· فرهنگ هکری

· زمینه امنیت رایانه

· انواع هکرها

· هکرها و کلاه هایشان.

· هکرهای کلاه سفید

· هکرهای کلاه سیاه

· هکرهای کلاه خاکستری

· هکرهای کلاه خاکستری

· هکرهای کلاه صورتی

· هکر نخبه

· بچه اسکریپتی

· نوب

· هکر کلاه آبی

· هکتیویست

· دیواره آتش شخصی

· خصوصیات

· انتقاد

· امنیت شبکه

· اولین گام در امنیت اطلاعات

· مفاهیم امنیت شبکه

· مدیریت امنیت

· برای منازل کوچک

· تخریب اطلاعات

· اجرای فرامین غیر قانونی

· انواع فایروالها

· مسیر کاربردی

· فیلتر کردن بسته

· سیستمهای ترکیبی (Hybrid systems)

· نرم افزار Sunbelt Personal Firewall

· امنیت مرورگر

· امنیت

· افزونه ها و الحاقات

· حریم خصوصی

· امنیت معنایی

· سیستم امنیت معنایی

· انواع امنیت معنایی

· سیاست امنیت شبکه

· گواهی دیجیتال

· انواع مختلف گواهی

· انواع کلاسهای گواهی دیجیتال

· ساختارهای دیگر گواهی

· SPKI

· PGP

· SET

· گواهی های اختیاری

· گواهی کلید عمومی

·

ارتباط بین منبع کنترل درونی و بیرونی چیست؟

مقدمه

اشتغال بخش مهمی از هویت اجتماعی افراد را می سازد و از مباحث عمده محافل و جوامع در عصر کنونی است. دارندگان مشاغل مختلف، ضمن انجام کار به طور روزمره با مشکلاتی از قبیل سختی کار، ازدحام ارباب رجوع، مسائل سازگاری با محیط کار، کارفرما، همکاران و استرس انجام امور محوله می باشند که در دراز مدت سبب بروز اختلالات روانی و جسمانی می شوند. سَندرُم فرسودگی شغلی، مجموعه علائمی است که با تغییراتی در رفتار نظیر ضعف جسمانی، خستگی مزمن، کناره گیری از دوستان، بیزاری از شغل، بی خوابی، سردرد، ضعف عمومی نمایان می شود. (امانی، 1378) و به عنوان پدیده ای مطرح است که در روانشناسی و مشاوره و راهنمائی حائز اهمیت است. عده ای از افراد اعتقاد دارند صفت های شخصیتی می تواند توجیه کننده فرسودگی شغلی باشد. آنان بر این تصور هستند که توقعات بالا در محیط شغلی موجبات بروز فشار روانی می شوند و در نهایت فرسودگی شغلی را در دارز مدت ایجاد می کند. در مقابل عده ای دیگر از افراد اعتقاد دارند عوامل بیرونی از قبیل درآمد پایین می تواند زمینه را برای فرسودگی شغلی فراهم سازد با این وجود، هنوز هم در شناسایی عوامل تعیین کننده فرسودگی شغلی با ابهامات گوناگونی سروکار داریم، زیرا به راحتی نمی توان عوامل مؤثر در بروز فرسودگی شغلی را تعیین کرد.

فهرست

فصل اول مقدمه 1

مقدمه و بیان کلی موضوع 2

بیان مساله 4

سوالهای پژوهش 14

اهمیت مساله 15

فرضیه های پژوهش 16

تعریف اصطلاحات 16

تعریف نظری 17

تعریف عملیاتی 18

فصل دوم ادبیات و پیشینه تحقیق 19

فرسودگی شغلی 23

2.1) استرس زاهای فردی 31

2. 3) استرس زاهای گروهی 33

2.4) عوامل استرس زای سازمانی 33

منبع کنترل درونی در مقابل منبع کنترل بیرونی 39

توهم کنترل 42

پیامدهای اعتقاد به داشتن کنترل 45

تفاوت های فردی در درک کنترل 47

واکنش در برابر از دست دادن کنترل 49

نظریه عکس العمل 50

درماندگی آموخته شده 53

فصل سوم روش تحقیق 57

جامه آماری 58

نمونه و رش نمونه گیری 58

شیوه اجرا و روشهای آماری 59

ابزارهای سنجش 59

فصل چهارم تجزیه و تحلیل داده ها 64

تجزیه تحلیل داده ها 65

آمار توصیفی 65

آمار استنباطی 77

سایر یافته ها 80

فصل پنجم بحث و نتیجه گیری 85

بحث و نتیجه گیری 85

محدودیت های تحقیق 91

پیشنهادها 92

منابع الف) منابع فارسی 94

منابع ب) منابع انگلیسی 96

مقایسه خودپنداره نوجوانان بزهکار با نوجوانان غیر بزهکار

مقدمه

از زمانیکه انسان پا به عرصه وجود گذاشت، تنوع در رفتار، افکار، احساسات و نگرشهای او چیزی بود که همواره جلب توجه کرده است. تنوع در ویژگی های شخصیتی موجب گردیده است که هر یک از افراد بشر شخصیت منحصر به فردی داشته باشند حتی در بین دوقلوهای همزاد که ظاهرا شبیه به هم هستند، این تفاوت و افتراق در ویژگی های شخصیتی آنها کاملاً آشکار است از آنجا ئی که دوران نوجوانی یکی از مهمترین مراحل زندگی بشری است با این وجود، مرحله ای پر کشمکش و گاه دشواری در زندگی است چرا چنین است؟ اولین و آشکار ترین پاسخ این است که نوجوانی و بخصوص سالهای اول نوجوانی قبل از هر چیز، دوران تغییرات جسمانی، روانی و شناختی و نیز تغییر در الزامات اجتماعی است این نا عادلانه است که درست زمانی که نوجوان با سرعت بی سابقه ای بلوغ جسمانی را می گذراند، اجتماع از او می خواهد در مستقل باشد، روابطش را با همسالان و بزرگسالان تغییر دهد و سازگاری جنسی و آمادگی شغلی داشته باشد. (رشد و شخصیت کودک، مترجم، شهید یاسایی، سال ????، صفحه ???) نوجوان علاوه بر کنار آمدن با همه این تغییرات رشدی باید بکوشند تا هویتی برای خود کسب کنند

فهرست مطالب

عنوان... صفحه

گواهی... الف

تقدیر و تشکر... ب

تقدیم... ج

فصل اول: طرح تحقیق

مقدمه... ?

انگیزه تحقیق... ?

فایده و اهمیت تحقیق... ?

اهداف تحقیق... ?

بیان مسئله... ?

موضوع تحقیق... ?

فرضیه تحقیق... ?

تعریف عملیاتی تحقیق... ?

فصل دوم: ادبیات (پیشینه تحقیق)

تاریخچه ای از روانشناسی نوجوانی... ??

تعاریف نوجوانی... ??

دنیای تازه افکار نوجوانی... ??

بزهکاری... ??

تعریف بزهکاری... ??

طبقه بندی بزه... ??

دیدگاه کلاسیک... ??

نظریه یادگیری اجتماعی... ??

نظریه ناکامی یا فرصتهای نابرابر... ??

تفاوت بزهکاری و مجرم... ??

عوامل خانوادگی... ??

عوامل موجود در مدرسه... ??

عدالت برای نوجوانان... ??

نظریه آنزیک در مورد تأثیر شخصیت در بزهکاری... ??

جمع بندی و نتیجه گیری... ??

پیشینه تحقیق... ??

پژوهشهای معاصر... ??

راه های پیشگیری... ??

نظریه فلاسفه یونان... ??

عزت نفس... ??

ابعاد عزت نفس... ??

مفهوم خود... ??

ابعاد خویشتن... ??

عوامل موثر بر سطح خودپنداری... ??

فصل سوم: روش اجرای تحقیق

تعریف جامعه آماری... ??

نمونه آماری و شیوه نمونه گیری... ??

نوع و روش تحقیق... ??

ابزارهای اندازه گیری متغیرهای تحقیق... ??

شیوه نمره گذاری گزینه ها... ??

روش آماری تحقیق... ??

فصل چهارم: بیان و تحلیل داده ها

تجزیه و تحلیل آماری... ??

توصیف داده ها... ??

نمودار شماره ?... ??

جدول شماره ?... ??

نمودار شماره ?... ??

تحلیل داده ها... ??

فصل پنجم: خلاصه بحث و نتیجه گیری

محدودیت های تحقیق... ??

پیشنهادات تحقیق... ??

منابع... ??

ضمائم

آزمون خودپنداره بک... ??

شیوه نمره گذاری گزینه های تست بک... ??

پایان نامه موزه هنرهای تجسمی

پایان نامه جهت دریافت درجه کارشناسی

در رشته مهندسی معماری

چکیده

هدف پژوهش:

ارتقاء سطح فرهنگی_هنری جامعه و جبران کمبود فضایی مختص با کاربری موزه هنرهای تجسمی زنجان.

روش پژوهش:

- بررسی طرح تفصیلی شهر زنجان.

- انتخاب سایت

- جمع آوری اطلاعات و بررسی کارهای مشابه.

- آنالیز سایت و طراحی.

با توجه به امکانات موجود در مجموعه نظیر گالری های نمایش آثار هنری، سالن اجتماعات، نمایشگاههای موقت، کلاس های آموزشی و... علاقه مندان سایر نواحی نیز می توانند از این امکانات استفاده کنند که دراین صورت منبع درآمدی برای مجموعه فراهم می شود و در واقع حضور این مجموعه به عنوان نقطه مثبت برای شهر به شمار می رود، زیرا فضاهای مورد نیاز هنری، که به واسطه این مجموعه ایجاد شده فرصتی برای ارتقاء کیفیت هنرهای تجسمی می باشد.

فهرست:

پیشگفتار... ۱

پیشینه نظری... ۲

فصل اول:

کلیات و تعاریف معماری موزه

۱-۱ مبانی نظری... ۵

۱-۲ تعریف موزه... ۷

۱-۳ گونه شناسی موزه ها... ۷

۱-۳-۱ از لحاظ مقیاس و سطح گستردگی... ۷

۱-۳-۲ از لحاظ عملکردی... ۸

۱-۴انواع موزه ها... ۸

۱-۴-۱ موزه تاریخی و باستان شناسی... ۹

۱-۴-۲ موزه فضای باز... ۹

۱-۴-۳ موزه های مردم شناسی... ۱۰

۱-۴-۴ کاخ موزه ها... ۱۰

۱-۴-۵ موزه های هنری... ۱۱

۱-۴-۶ موزه علوم و تاریخ طبیعی... ۱۱

۱-۴-۷ موزه های محلی یا منطقه ای... ۱۱

۱-۴-۸ موزه های سیار... ۱۱

۱-۴-۹ پارک موزه ها... ۱۱

۱-۴-۱۰ موزه های نظامی... ۱۲ ۱-۴-۱۱ موزه های اندیشمندان (خانه هنرمندان)... ۱۲ ۱-۵ اهداف اصلی موزه... ۱۳

۱-۶ عمده فعالیتهای موزه... ۱۳

۱-۷ موزه و وظایف آن... ۱۴

۱-۷-۱ گردآوری... ۱۴

۱-۷-۲ تشخیص و تعیین هویت... ۱۵

۱-۷-۳ ثبت و ضبط... ۱۷

۱-۷-۴ مراقبت و نگهداری اشیاء موز... ۱۸

۱-۷-۵ تجهیزات نظافت... ۱۹

۱-۷-۶ برق... ۲۰

۱-۷-۷ تامین امنیت و حفاظت در موزه... ۲۱

۱-۷-۷-۱ پیشگیری در مقابله با آتش... ۲۱

۱-۷-۷-۲ حفاظت موزه در برابر خطرات زلزله... ۲۲

۱-۸ صداهای نامطلوب در فضای موزه... ۲۳

۱-۹ نور و روشنایی موزه... ۲۳

۱-۹-۱ نور یا روشنایی که از بالا... ۲۴

۱-۹-۲ نور یا روشنائی جانبی... ۲۵

فصل دوم:

مطالعات تاریخی موضوع

۲-۱ پیدایش موزه در جهان... ۳۰

۲-۲ نگاهی گذرا به تاریخچه موزه و موزه داری در ایران و جهان... ۳۱

۲-۳ انقلاب موزه ها... ۳۵

فصل سوم:

مطالعات اقلیمی و مکان شناسی طرح

۳-۱موقعیت جغرافیایی استان زنجان... ۳۸

۳-۱-۱ بادها... ۳۹

۳-۱-۲ پوشش گیاهی... ۴۰

۳-۲ وجه تسمیه... ۴۳

۳-۳ عمارت ذوالفقاری... ۴۳

۳-۴ معبد اژدها... ۴۳

۳-۵ بازار زنجان... ۴۴

۳-۶ گنبد سلطانیه... ۴۴

۳-۷ بنای دخانیات... ۴۵

۳-۸ پل میربهاءالدین... ۴۵

۳-۹ امامزاده ابراهیم (ع)... ۴۵

۳-۱۰ پل سیدمحمد... ۴۵

۳-۱۱ صنایع دستی... ۴۶

۳-۱۱-۱چاقوسازی... ۴۶

۳-۱۱-۲ ملیله سازی... ۴۷

۳-۱۱-۳ حکاکی روی مس... ۴۷

۳-۱۱-۴ چاروق دوزی... ۴۸

فصل چهارم:

تحلیل نمونه های داخلی و خارجی

۴-۱ موزه هنرهای معاصر تهران... ۵۰

۴-۲ موزه هنرهای معاصر فورت وورث در ایالت تگزاس آمریکا... ۵۹

۴-۳ موزه گوگنهایم بیلبائو... ۶۲

فصل پنجم:

استانداردها و ضوابط طراحی موزه

۵-۱ تعیین و تعریف ریز فضا ها برای طراحی موزه... ۶۹

۵-۲ نحوه قرار دادن ونمایش آثار هنری... ۷۰

۵-۲-۱ آثار مسطح... ۷۰

۵-۲-۲ آثار سه بعدی... ۷۰

۵-۲-۳ ویترین... ۷۰

۵-۳ ضوابط طراحی گالریهای آثار هنری... ۷۲

۵-۴ فاصله بناها ازیکدیگر... ۷۳

۵-۵ سیستم های دسترسی... ۷۳

۵-۵-۱ سیستم های متمرکز دسترسی... ۷۳

۵-۵-۲ طراحی خطی... ۷۴

۵-۵-۳ طراحی حلقوی... ۷۴

۵-۵-۴ طراحی حلزونی... ۷۴

۵-۵-۵ طراحی شانه ای... ۷۵

فصل ششم:

عناصر موزه

۶-۱ عناصر بحث کالبدی... ۷۷

۶-۱-۱ مکان یابی... ۷۷

۶-۱-۲ موقعیت شهری... ۷۸

۶-۱-۳ موقعیت انسانی... ۸۰

۶-۲ عناصر بحث کارکردی... ۸۰

۶-۲-۱ ویژگی های کارکردی فضاهای اصلی موزه... ۸۲

۶-۲-۱-۱ ورودی... ۸۲

۶-۲-۱-۲ گالری... ۸۲

۶-۲-۱-۳ فرم گالری... ۸۲

۶-۲-۱-۴ تقسیمات گالری... ۸۲

۶-۲-۲ مشخصات فیزیکی موزه... ۸۳

۶-۲-۲-۱ نحوه استقرار... ۸۳

۶-۲-۲-۲ تالارهای نمایش... ۸۳

۶-۲-۲-۳ تالارهای ورودی... ۸۴

۶-۲-۳ تقسیم فضایی موزه... ۸۴

۶-۲-۴ مراکز جنبی موزه... ۸۵

۶-۲-۴-۱ تالارهای نمایشگاه موقت وسخنرانی... ۸۵

۶-۲-۴-۲ کتابخانه ومرکز اسناد... ۸۵

۶-۲-۴-۳ انبار و مخزن... ۸۶

۶-۲-۴-۴ کارگاه... ۸۶

۶-۲-۴-۵ آزمایشگاه... ۸۶

۶-۲-۴-۶ چایخانه وکافه تریا... ۸۷

۶-۲-۴-۷ بخش امور اداری... ۸۷

فصل هفتم:

برنامه فیزیکی

۷-۱ فضاهای اصلی و نمایشگاهی... ۸۹

۷-۲ فضاهای جنبی و تکمیلی... ۸۹

۷-۳ فضاهای اداری و مدیریتی... ۹۰

۷-۴ فضاهای فنی و خدماتی... ۹۱

فصل هشتم:

تحلیل سایت

دسترسی ها... ۹۳

شرایط اقلیمی... ۹۴

دید و منظر... ۹۴

جهت شیب زمین... ۹۵

آلودگی ها... ۹۵

جایگزینی پلان در سایت... ۹۶

فصل نهم:

دلایل توجیهی در ارتباط با انتخاب موضوع

۹-۱ مقدمه... ۹۸

۹-۲ اهداف اصلی در ارتباط با انتخاب موضوع... ۱۰۰

۹- ۳ اهمیت و ضرورت انجام پروژه... ۱۰۰

فصل دهم:

ضمائم

ضمیمه۱: نقشه های گروه معماری...

ضمیمه۲: نقشه های گروه سازه...

منابع و مأخذ... ۱۰۳

مدیریت - 27

کنترل و حسابداری مدیریت در کسب و کار خانوادگی

- عنوان لاتین مقاله: Management Controls In Family-Owned Businesses (Fobs) And Management Accounting On The Adaptation Of Organization Interaction

- عنوان فارسی مقاله: کنترل مدیریت در کسب و کار خانوادگی و حسابداری مدیریت در زمینه انطباق با تعامل سازمانی (بررسی موردی خانواده اندونزیایی که مالک یک دانشگاه می باشند)

- دسته: مدیریت

- فرمت فایل ترجمه شده: Word

- تعداد صفحات فایل ترجمه شده: 23

- لینک دریافت رایگان نسخه انگلیسی مقاله: دانلود

- ترجمه سلیس و روان مقاله آماده خرید است.

ترجمه مقاله روش یادگیری فازی Q برای هدایت کردن ربات خودکار

دسته: کامپیوتر | حجم فایل: 956 کیلوبایت | تعداد صفحه: 14 | روش یادگیری فازی Q برای هدایت کردن ربات خودکار | خلاصه- الگوریتم پیشنهاد داده شده مزیت هایی را از روش منطق فازی جفت شده و یادگیری Q برای برآورده ساختن نیازهای مربوط به هدایت کردن خودکار دریافت کرده است. سپس قوانین فازی یک تصمیم گیری و یک چارچوب کاری قابل قبول را برای مدیریت کردن عدم اطمینان ها فراهم می سازد و همچنین اجازه استفاده کردن از دانش سلسله واری را نیز می دهد. ساختار دینامیکی مربوط به یادگیری Q آن را به صورت یک ابزار متعهد در آورده است که تنظیم کننده پارامترهای تداخل فازی در زمانی است که دانش کمی در این زمینه وجود دارد یا اصلا […] — ادامه متنتطابق انعطاف پذیری بودجه با کنترل بودجه

- عنوان لاتین مقاله: Continuous Budgeting: Reconciling Budget Flexibility With Budgetary Control

- عنوان فارسی مقاله: بودجه بندی مستمر: تطابق انعطاف پذیری بودجه با کنترل بر بودجه

- دسته: اقتصاد - مدیرت

- فرمت فایل ترجمه شده: Word (قابل ویرایش)

- تعداد صفحات فایل ترجمه شده: 57

- لینک دریافت رایگان نسخه انگلیسی مقاله: دانلود

- ترجمه سلیس و روان مقاله آماده خرید است.

آمار معاملات روزانه و محاسبه متغیرهای مالی شرکت نقش جهان در سال 85

دسته: مدیریت مالی | حجم فایل: 16 کیلوبایت | تعداد صفحه: 5 | این فایل شامل آمار معاملات روزانه شرکت نقش جهان در سال 85 بوده و شامل بخشهای نوسان، نسبت قیمت به سود، سود هر سهم، بالاترین و پایین ترین قیمت، حجم سهام و ارزش بازاری می باشد […] — ادامه متنآمار معاملات و متغیرهای مالی شرکت ایران ترانسفو در سال 90

دسته: مدیریت مالی | حجم فایل: 24 کیلوبایت | تعداد صفحه: 1 | این فایل شامل آمار معاملات روزانه شرکت ایران ترانسفودر سال 90 بوده و شامل بخشهای نوسان، نسبت قیمت به سود، سود هر سهم، بالاترین و پایین ترین قیمت، حجم سهام و ارزش بازاری می باشد […] — ادامه متننحوه مدیریت حوادث رانندگی

دسته: راهنمایی و رانندگی | حجم فایل: 106 کیلوبایت | تعداد صفحه: 3 | انواع حوادث رانندگی و نحوه مدیریت حوادث رانندگی | خلاصه، علمی ومفید | آنچه در این فایل می خوانید: | مواد خطر ناک و مشکل آفرین در تصادف رانندگی | مصدومان و نحوه نگهداری | هشدارها در حین تصادف | اقدامات پس و پیش از تصادف […] — ادامه متنبررسی عملکرد خانواده در کنترل خشم نوجوانان

بررسی عملکرد خانواده در کنترل خشم نوجوانان دختر و پسر (۱۵-۱۸) | فصل اول | مقدمه (بررسی عملکرد خانواده در کنترل خشم نوجوانان) | بیان مسئله | اهداف اختصاصی پژوهش: | فرضیات پژوهش | متغیرها | تعریف علمی و عملیاتی متغیرها | منابع فصل اول | فصل دوم | مرور ادبیات | تعریف خانواده | تعریف نوجوانی | انواع خانواده | اهمیت خانواده | کارکرد خانواده | نقش نهاد خانواده در ایجاد احساس امنیت | مدیریت خانواده | جو عاطفی خانواده | نقش الگوهای روابط خانوادگی در رشد اجتماعی فرزندان | اثرهای روانی بلوغ جنسی | رشد هویت | نقش خانواده | مناسبات نوجوان و خانواده | اثبات وجود | منفی گرایی | رابطه افقی به جای رابطه عمومی […] — ادامه متنارتباطات بین مدیریت مشارکتی و عملکرد زنجیره ...

- عنوان لاتین مقاله: The Relationship Between Employee Involvement, Partnership Management And Supply Performance

- عنوان فارسی مقاله: ارتباط بین مشارکت کارمند، مدیریت مشارکتی و عملکرد زنجیره یافته هایی از یک کشور در حال توسعه

- دسته: مدیریت

- فرمت فایل ترجمه شده: Word (قابل ویرایش)

- تعداد صفحات فایل ترجمه شده: 17

- لینک دریافت رایگان نسخه انگلیسی مقاله: دانلود

- ترجمه سلیس و روان مقاله آماده خرید است.

مدیریت استراتژیک منابع انسانی

دسته: مدیریت | حجم فایل: 332 کیلوبایت | تعداد صفحه: 86 | اگر قرار باشد یک شرکت جهانی با موفقیت عمل کند، استراتژی ها در سطوح مختلف می بایست با هم در ارتباط باشند. در طول نیمه ی نخست سده ی ما و حتی در اوایل دهه ی هشتاد، برنامه ریزی (همراه با یار اجتناب ناپذیرش، استراتژی) همواره واژه کلیدی، هسته ی مرکزی، سلاح تقریباًکفایی مدیریت "خوب" و صحیح بوده است. اما بسیاری از شرکت ها از جمله سونی، زیراکس، تگزاس اینترمنتس و شرکت های مشابه با یک برنامه ریزی رسمی، منطقی و سیستماتیک حداقل بطور چشمگیری موفق بوده اند. […] — ادامه متنپاورپوینت آموزشی درس مدیریت مالی 1، رشته های حسابداری و مدیریت بازرگانی

دسته: حسابداری | حجم فایل: 317 کیلوبایت | تعداد صفحه: 262 | چکیده: | دانشجو باید بتواند پس از مشاهده این برنامه ها: | 1 - مدیریت مالی را تعریف نماید. | 2 - اهداف مدیریت مالی را برشمارد. | 3 – مفهوم و نحوه محاسبه ارزش زمانی پول را بداند. | 4 - نحوه محاسبه ارزش انواع مختلف اوراق بهادار را بداند. | 5 - مفهوم و نحوه محاسبه هزینه سرمایه را بداند. | 6 - مفاهیم و روشهای بودجه بندی سرمایه ای را بداند. | 7 - ارتباط تصمیمهای مالی و ساختار سرمایه را بداند. | 8 - نحوه تجزیه و تحلیل صورتهای مالی را بداند. | 9 - تکنیکهای مربوط به تجزیه و تحلیل نقطه سربسر و اندازه گیری اهرمهای مالی و عملیاتی را بداند. […] — ادامه متنپاورپوینت PM و TPM در تعمیرات و نگهداری

چکیده: وظیفه افرادی که مسئولیت نصب، راهاندازی، بهرهبرداری و انجام تعمیرات را در کارخانجات و مراکز صنعتی بر عهده دارند، روز به روز سنگینتر میشود. علت این امر را میتوان در عواملی از قبیل افزایش میزان سرمایهگذاری، افزایش ظرفیت تولید، به کارگیری هرچه بیشتر سیستمهای خودکار، تغییر روشهای کار، نوسان رقابتهای صنعتی و لزوم اعمال مدیریت صحیح به منظور دستیابی به بالاترین میزان بازدهی و سود جستجو نمود. باتوجه به همین نکات برخورد با صنعت باید از دیدی دقیق و برنامهریزی شده صورت پذیرد. اخیراً، نیاز به مهندس نگهداری و تعمیرات جهت ارائه خدمات فنی به مراکز صنعتی، در حد بیسابقهای احساس میشود. استفاده از روشهای ص […] — ادامه متنمدیریت زنجیره عرضه در صنعت خودروسازی برزیل

- عنوان لاتین مقاله: Supply Chain Management In The Brazilian Automobile Industry

- عنوان فارسی مقاله: مدیریت زنجیره عرضه در صنعت خودروسازی برزیل: تنگناهایی برای رشد پایدارتر

- دسته: مدیریت

- فرمت فایل ترجمه شده: Word (قابل ویرایش)

- تعداد صفحات فایل ترجمه شده: 21

- لینک دریافت رایگان نسخه انگلیسی مقاله: دانلود

- ترجمه سلیس و روان مقاله آماده خرید است.

مدیریت بحران در بازارهای مالی...

مدیریت بحران در بازارهای مالی جهان باوجود این که در مرداد ماه امسال شاخص کل قیمت بورس اوراق […] — ادامه متنآمار معاملات روزانه و محاسبه متغیرهای مالی شرکت نقش جهان در سال 81

دسته: مدیریت مالی | حجم فایل: 13 کیلوبایت | تعداد صفحه: 5 | این فایل شامل آمار معاملات روزانه شرکت نقش جهان در سال 81 بوده و شامل بخشهای نوسان، نسبت قیمت به سود، سود هر سهم، بالاترین و پایین ترین قیمت، حجم سهام و ارزش بازاری می باشد […] — ادامه متنمدیریت روابط با مشتری (ترجمه)

چکیده | در سالهای اخیر، بازار بر حسب تقاضای کار و برنامه های کاربردی Crm، به خصوص در شرکت های کوچک و متوسط با مشکلاتی همراه بو ده و این مشکلات، مرتبط با هزینه و پیچیدگی یک درخواست (تقاضا) بود. Cmr مخفف Customer Relationship Management و به معنای مدیریتارتباط با مشتری می باشد. هدف عمده یک سیستم مدیریت ارتباط با مشتری اینست که با استفاده از فرآیند های قابل اطمینان و رویه های تعامل با مشتریان، شرکت را در خدمات رسانی بهتر به آنها یاری دهد. یک استراتژی موفق Crm تنها با نصب بسته نرم افزاری که برای پشتیبانی از فرآیند های مربوطه طراحی شده قابل پیاده سازی نیست و رویکردی کلی که شامل آموزش کارکنان، اصلاح […] — ادامه متنآمار معاملات روزانه و محاسبه متغیرهای مالی شرکت لنت ترمز در سال 86

دسته: مدیریت مالی | حجم فایل: 10 کیلوبایت | تعداد صفحه: 3 | این فایل شامل آمار معاملات روزانه شرکت لنت ترمز در سال 86 بوده و شامل بخشهای نوسان، نسبت قیمت به سود، سود هر سهم، بالاترین و پایین ترین قیمت، حجم سهام و ارزش بازاری می باشد […] — ادامه متنآمار معاملات و محاسبه متغیرهای مالی شرکت پارس دارو در سال 85

دسته: مدیریت مالی | حجم فایل: 23 کیلوبایت | تعداد صفحه: 4 | این فایل شامل آمار معاملات روزانه شرکت پارس دارو در سال 85 بوده و شامل بخشهای نوسان، نسبت قیمت به سود، سود هر سهم، بالاترین و پایین ترین قیمت، حجم سهام و ارزش بازاری می باشد […] — ادامه متنمحاسبه متغیرهای مالی شرکت صنعتی رنگین از سال 80 الی 89

دسته: مدیریت مالی | حجم فایل: 12 کیلوبایت | تعداد صفحه: 1 | این فایل شامل متغیرهای اهرم مالی، نسبت قیمت به سود، ارزش بازاری به دفتری، اندازه، ضریب بتا، اهرم مالی صنعت، نسبت تمرکز (شاخص هرفیندال) و بازده غیر عادی شرکت صنعتی رنگین در فاصله زمانی سالهای 80 الی 89 می باشد […] — ادامه متنترکیب بازاریابی اجتماعی بهینه برای رفتار صرفه جویی در مصرف انرژی بازار

- عنوان لاتین مقاله: What Is The Optimum Social Marketing Mix To Market Energy Conservation Behaviour: An Empirical Study

- عنوان فارسی مقاله: ترکیب بازاریابی اجتماعی بهینه برای رفتار صرفه جویی در مصرف انرژی بازار چیست ؟

- دسته: مدیریت - اقتصاد

- فرمت فایل ترجمه شده: Word (قابل ویرایش)

- تعداد صفحات فایل ترجمه شده: 29

- جهت دانلود رایگان نسخه انگلیسی این مقاله اینجا کلیک نمایید

- ترجمه سلیس و روان مقاله آماده خرید است.

کنترلرهای قابل برنامه ریزی PLC

دسته: برق | حجم فایل: 35 کیلوبایت | تعداد صفحه: 31 | مقدمه: | امروزه در بین کشورهای صنعتی، رقابت فشرده و شدیدی در ارائه راهکارهایی برای کنترل بهتر فرآیندهای تولید، وجود دارد که مدیران و مسئولان صنایع در این کشورها را بر آن داشته است تا تجهیزاتی مورد استفاده قرار دهند که سرعت و دقت عمل بالایی داشته باشند. بیشتر این تجهیزات شامل سیستمهای استوار بر کنترلرهای قابل برنامهریزی (Programmable Logic Controller) هستند. در بعضی موارد که لازم باشد میتوان Plcها را با هم شبکه کرده و با یک کامپیوتر مرکزی مدیریت نمود تا بتوان کار کنترل سیستمهای بسیار پیچیده را نیز با سرعت و دقت بسیار بالا و بدون نقص انجام […] — ادامه متنسرقت کامپیوتری

مقدمه

سرقت های الکترونیکی به عنوان پدیده ای که حاصل گسترش تکنولوژی های الکترونیکی و رایانه ای است، امروزه امنیت بسیاری از کاربران رایانه و اینترنت را مختل کرده است. از این رو آشنایی با ماهیت این سرقت ها و بررسی ابعاد حقوقی و خلأهای قانونی که در این زمینه وجود دارد در مصون ماندن از این نوع سرقت ها بسیار با اهمیت است. سرقت های الکترونیکی به عنوان یک پدیده خطرناک در عصر الکترونیک و ارتباطات است که نسبت به سرقت های کلاسیک از ویژگیهای متمایزی برخوردار است. چرا که ماهیت این گونه جرایم به دلیل تکنولوژی پیچیده و بالا، خصوصیات منحصر به فردی داشته که می توان به: شیوه ارتکاب آسان، عدم حضور فیزیکی مجرم در محل جرم، خصوصیات فراملی بودن و وسعت دامنه جرم اشاره کرد. و از طرفی وجود نقص و کمبودها در قوانین در زمینه کشف، تعقیب و مجازات مجرم به دلیل بعد فراملی بودن این نوع جرایم و گاهی عدم تعاون و همکاری دولت ها و سازمان های بین المللی، باعث شده است تا عده ای سودجو بستر را برای ارتکاب به این جرایم مناسب دیده و به انواع سرقت های الکترونیکی (اطلاعات، هویت، اندوخته های ارزشمند و..) بپردازند و باعث لطمات مالی و صدمات حیثیتی فراوانی بشوند.

تحقیق انسان و معماری

دسته: معماری

حجم فایل: 333 کیلوبایت

تعداد صفحه: 82

مقدمه:

پس از سالها زندگی پراکنده و بدوی نسلهای بشری، رفته رفته نیاز و طبع اجتماعی انسانها سبب شد هستههای مدنیت و کلنیهای انسانی (human colonies) شکل بگیرند و پایههای تمدن کهن امروزی پایهریزی شوند.

مصر در کنار رود نیل سرزمینهای آشور، کلده، بابل، بینالنهرین و دشت و جلگههای وسیع سرزمین آریایی ایران (Persian) همه و همه نقطههایی است که روی نقشههای جغرافیایی اولیه ظاهر و رفته رفته پر رنگ شدند و هویت یافتند و با توسعه زندگی اجتماعی بشری و ساز و کارهای اقتصادی و بازرگانی و حوزه کاشت و برداشت، گسترش و تزاید آنها ادامه یافت. این سیر تاریخی همچنان ادامه پیدا کرد تا امروز که ما شاهد قارههای پنجگانه کره زمین با شهرها، شهرکها و روستاها و مهمتر از اینها، کلانشهرهای عظیم روی نقشه جهان هستیم.

در این قارهها بافتهای متفاوتی شکل گرفتهاند: از بیغوله و کپرها و حصیرنشینها و سکونتهای حاشیهای و تحمیلی که بگذریم، بافتهای مسکونی، تجاری، اداری و بازرگانی را در جای جای جهان و با گونه گونی بسیار میبینیم.

امروز خانههای ویلایی بزرگ و کهن جای خود را به الگوهای کوچک، با متراژ کوچک آپارتمانی داده که در دل برجها و آسمانخراشهای عظیم جای گرفته اند. بازارهای سنتی و سرپوشیده گلی قدیمی با سقفهای گنبدی و زیبا جای خود را به پاساژها و مراکز خرید بسیار بزرگ و چند طبقه با آسانسورها و پلههای برقی داده است.

فضاهای سبز وسیع خانههای قدیمی، محلات و خیابانها، جمع و جور شده و در پارکها و بوستانها و حاشیه بعضی خیابانها خلاصه شده است. راهها و جادههای باطراوت و خلوت درشکهرو، سواره رو و پیاده رو تبدیل به خیابانهای شلوغ و پرترافیک چند بانده و بلوارها و بزرگراههای وسیع شده است.

انسان امروز به جای پیاده روی در حاشیه باصفای خیابانها و گذر سواره از جادههای خلوت، درگیر ازدحام، انبوه خیابانها و بعضا شلوغی اتوبوسهای پر از جمعیت، بزرگراههای عظیم و شتاب مترو و... است.

هوای پاک و آسمان آبی و فضای سرسبز، کم کم به هوای آلوده و آسمان تیره، شلوغ و آغشته به صداها، برقها و آژیر خودروها بدل شده است. از زندگی با صفا، خوش و آسوده دیروز خبری نیست و انسان امروز درگیر زندگیهای پرزرق و برق، اما پر دردسر و ناآرام و پر هیاهو با دل مشغولیهای بسیار است. البته درست است که سهمی از مشکلات به افزایش جمعیت و گسترش جوامع امروزی و به تبع آن مسائلی از قبیل تمرکز کار، حرفه، صنایع، مراکز تجارت و بازرگانی و اقتصاد و... بر میگردد که لامحاله بایستی صورت میگرفت، اما باید پذیرفت که قسمت عمدهای از این زندگی را میتوانستیم به شکل بهتری داشته باشیم.

مواردی چون قطبی شدن شهرها و مناطق مسکونی به شمال و جنوب، چهره کریه و ناخوشایند ساختمانسازی و بلندمرتبهسازی بیرویه در سطح شهرها و مناطق، بهمریختگی بافتهای مسکونی، نابودسازی محیطزیست بشری و مهمتر غیراصولی بودن و مقاوم نبودن ساخت و سازها در قبال حوادث نامترقبه بهخصوص زلزله، ساخت و سازهای تقلیدی، بدون الگوی صحیح و قابل قبول، خارج شدن از اصول و ضوابط سنتی و نوین در کاربرد مصالح و استفاده صحیح از آن و عدم رعایت سبکسازی در ساخت و سازها و امثال آن موید سهل انگاریهای ما در اینباره است.

قیمت: 11,000 تومان